Tecnología

Servicio CLI para llamadas voip - Id en llamada entrante

- Detalles

- Visitas: 6979

Tenemos el servicio de marcación CLI con identificación de su número como llamante.

Es decir que usted puede marcar desde voip en su teléfono android o iphone a través de Zoiper y a la persona que recibe la llamada le aparecerá su número en pantalla y no cualquier otro número. Solicite este servicio ya en el portal www.voiceinab.com .

Cosas que nunca se deben publicar en Facebook

- Detalles

- Visitas: 6475

Cada quien es libre de compartir lo que quiera en su perfil de Facebook. No obstante, existen ciertos contenidos que es mejor no usar en la red social.

Controlar los contenidos que se publican en Facebook es imposible. Cada persona tiene la libertad para compartir aquello que considere interesante para sus amigos, compañeros de trabajo o estudio, y todos los miembros de su familia. Así, la red es una gran herramienta para democratizar las ideas.

Sin embargo, existen ciertos contenidos que debería pensar dos veces antes de ponerlos a disposición de todos sus seguidores, pues revelan mucha información de su vida y de su círculo social. Esto pasa especialmente si no conoce bien a sus contactos o si tiene dudas de que se traten de quienes dicen ser.

A éstos se unen fotografías, videos y textos que simplemente pueden enfurecer a sus seguidores porque los consideran repetitivos, falsos, molestos o difamatorios.

Algunos de estos contenidos son:

1. Fotografías de niños desnudos

Nada le parece más tierno a muchas abuelas y tías que poner las fotos de sus nietos o sobrinos muy pequeños mientras los están bañando o cambiando. Esas imágenes, apropiadas para algunos álbumes familiares, podrían ser utilizadas por catálogos para pederastas y pedófilos cuando llegan a Internet.

2. Mapas que muestren sus rutinas

Gran cantidad de deportistas utilizan aplicaciones en sus teléfonos inteligentes que miden su rendimiento, siguen sus tiempos y plasman en mapas sus recorridos gracias al GPS. Estos gráficos pueden brindar una guía a los delincuentes sobre las horas en que permanece solo el hogar o los lugares que frecuenta una posible víctima.

3. Información sin confirmar o de sitios de dudosa reputación

Facebook se ha convertido en un arma para difamar y atacar a personas que tienen ideologías diferentes a través de sitios web falsos, que suelen ser creados con este fin en mente. Cuando quiera compartir esta clase de material, es mejor buscar otras fuentes de información mediante algún navegador web, para no caer en esa trampa.

4. Cambiar las condiciones del servicio

Es fácil encontrar personas que publican en sus muros largas cartas en que no autorizan a Facebook a utilizar sus imágenes, su perfil o sus comentarios. Sin embargo, olvidan que para tener cuenta en Facebook primero aceptaron cumplir con condiciones de servicio que no pueden cambiar simplemente con poner esos textos en su muro. Para ver esas condiciones, dé clic aquí.

5. Imágenes innecesarias de violencia

Existen personas a las que les gusta publicar fotografías o videos de masacres, asesinatos, robos violentos o de atentados contra la integridad de mujeres, menores de edad o animales. Aunque a algunos puede moverlos la curiosidad, por lo general terminan molestando a la mayoría de usuarios que deben verlas cuando revisan sus propias actualizaciones. A esto se une que gran cantidad de menores de edad, aún impresionables, tienen perfil en esta red social.

6. Datos personales

Es increíble ver la cantidad de personas que inocentemente entregan sus datos personales sin saber quién los puede estar viendo o copiando. Por ejemplo, cuando entregan su número celular en los comentarios de algún amigo, cuentan abiertamente las indicaciones para llegar a su casa o publican documentos privados (como el certificado de votación o el pasabordo de algún vuelo internacional).

7. Planes personales para el futuro

Una cosa es contar que se encuentra de vacaciones y publicar algunas fotos. Otra muy diferente es anunciar con días o semanas de anticipación que piensa viajar a alguna parte y por un periodo considerable de tiempo: esto solo pone en alerta a posibles delincuentes que podrán ‘planear’ la mejor forma para robarlo.

Fuente: enticconfio.gov.co

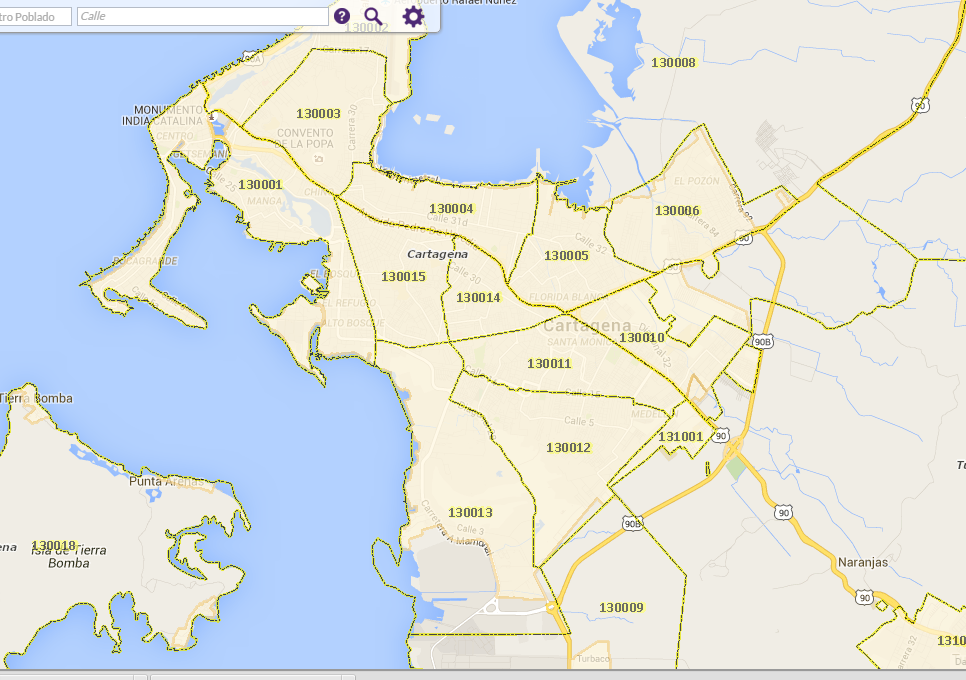

Encuentra tu código postal en el mapa de Colombia

- Detalles

- Visitas: 70554

A partir de ahora podrá incluir el código postal correspondiente a su casa o de su oficina para lograr una mayor eficiencia, especialmente cuando haga compras por internet. Este sistema que facilita la entrega de mercancías, ya opera en Colombia.

Cuando usted intenta comprar un artículo por internet, siempre en el formulario de registro le piden un código postal. Este número lo que permite es que su localización sea más sencilla de ubicar, y que su pedido llegue con mayor precisión.

El código postal es el resultado de dividir las ciudades y el país en zonas en la que cada una tiene un número asignado que se debe adjuntar a la dirección de un domicilio.

Muchos no sabemos cuál es nuestro código postal, encuéntrelo en el mapa del siguiente enlace:

http://visor.codigopostal.gov.co/472/visor/

Dos niños hackean un cajero automático leyendo su manual en Internet

- Detalles

- Visitas: 6046

Matthew Hewlett y Caleb Turon son dos jóvenes de 14 años de Winnipeg, Canadá. Ambos acaban de ganarse a pulso el título honorífico de hackers después de vulnerar la seguridad de un cajero automático del Banco de Montreal. Para ello no han recurrido a complicadas maniobras de cifrado ni programas escritos en lenguajes ignotos. Tan solo se han leido el manual del cajero en Internet.

Después de estudiar bien el manual de uso, Hewlett y Turon no han tardado mucho en lograr poner el software del cajero en modo administrador. Para ello simplemente han introducido una de las contraseñas por defecto del dispositivo que venían apuntadas en el manual.

Por suerte para el banco, ambos hackers no tenían fines delictivos. No han robado un solo dolar canadiense, ni han instalado ningún software para leer códigos de tarjetas. Según el Edmonton Journal ambos jóvenes han dejado un mensaje en pantalla que rezaba: "Vete. Este cajero ha sido hackeado", y después han avisado a los empleados de la oficina bancaria. Banco de Montreal no ha hecho declaraciones al respecto, y tampoco se han presentado cargos contra los jóvenes.

El asunto ha quedado en un susto para el banco, y una seria advertencia más de lo peligroso que puede ser dejar las contraseñas por defecto en nuestros dispositivos. Ya solo queda que alguien tenga cierta conversación muy seria con los técnicos de seguridad de Banco de Montreal.

Tomado de Edmonton Journal.

Spam Traps! ¿Sabes qué son y cómo afectan en el día a día a los envíos de email marketing de tu empresa?

- Detalles

- Visitas: 6098

Traduciendo literalmente la palabra "TRAP", no es más que "una trampa". Y "Spam" ya sabes lo que es, ¿verdad?

Los Spam Traps son herramientas utilizadas por los proveedores de correo (Gmail, Hotmail, etc) para identificar a aquellos que envían emails no deseados, a usuarios que no son opt-in; es decir, que no han solicitado recibir emails de aquel remitente.

Son direcciones de correo creadas pero nunca publicadas, es decir, no deberían recibir emails de otros usuarios o empresas. Si eso ocurre, estos emails (los spam traps) envían una alerta a los proveedores, informando que el remitente del email recibido es un potencial Spammer. Al fin y al cabo, cómo es posible enviar un email a una direccion de correo electronico si jamás fue publicado ni divulgado? ¡Esto es spam!

Significa que la empresa que envió el email no sigue las buenas prácticas del email marketing. Para aquellos que desconocen aún cuáles son, el CAPEM (Código de Autorregulación de Prácticas Email Marketing) da una serie de pautas y reglas que se deben seguir como buenas prácticas en el envío de newsletters y promociones.

Para entender un poco más acerca de la gravedad de los Spam Traps, si una empresa envía emails a un Spam Trap de Gmail, y el proveedor ha catalogado su remitente como Spammer, dificilmente dicho remitente conseguirá volver a entrar en otras cuentas de correo de Gmail.

Existen dos tipos de Spam Traps:

· SPAM Traps puros - cuentas creadas con el único propósito de capturar de los spammers, ya que se crean en secreto, es decir, no deben recibir emails de ninguna persona o empresa! Imagina que creas una cuenta de correo de Gmail que no revelas a nadie. De repente, empiezas a recibir promociones y publicidad de empresas con las que nunca has hablado... ¿Cómo es posible?. Estos, son Spammers, obtuvieron tu email creado de una forma incorrecta, sin seuir las buenas prácticas del email marketing. Si tu empresa fuese 'cazada' mediante Spam Traps probablemente tu dirección IP y dominio serían comprometidos inmediatamente.

· SPAM Traps reciclados – Son direcciones que ya existían antiguamente, pero fueron asumidos por los proveedores de correo luego de un determinado tiempo de inactividad o desuso. Estos son "menos agresivos", ya que enviaron alertas durante un determinado tiempo, informando sobre la inactividad de la cuenta. Después de ese período, la cuenta pasa a ser un Spam Traps, es decir, si tienes alguna de esas direcciones en tu lista de contactos, debes haber recibido diversas notificaciones para eliminarlas y no lo has hecho, y si envias nuevamente tu campaña a una de esas direcciones (que ahora han pasado a ser Spam Traps) podrías ser identificado como Spammer.

Estas trampas son creados por los proveedores de correo con el único propósito de tornar la web a un ambiente mejor, con menos Spammers. Todos los esfuerzos hechos tienen el fin de bloquear aquellas direcciones de correo que se dedican a enviar emails no deseados a los usuarios. Con estas trampas, la reputación de la IP o de la dirección son afectadas, de forma que podrán continuar enviando sus emails pero no llegarán a las bandejas de entrada de los lectores, ya que son filtrados por los proveedores.

Ahora debes estar preguntándote, ¿tendré algún Spam Tramp en mi lista de contactos? ¡Depende! Existen algunas medidas que pueden aplicarse y evitar así caer en estas trampas.

- No comprar bases de datos. Lo peor que puedes hacer, si no quieres ser cazado por los Spam Traps, es comprar una base de datos. Las direcciones recogidas en estas listas son probablemente muy antiguas, inactivas y direcciones incluso que ya se han convertido en Spam Traps. Por no mencionar que, a pesar de que muchas de las direcciones de la lista recibirán tus comunicaciones, estas direcciones no son "opt-in", es decir, que las pocas personas en estas listas no quieren recibir tus comunicaciones y van a catalogar tus emails como spam.

Así que piensalo bien, ¿merece la pena arriesgar la reputación de tu cuenta?

- No enviar emails a suscriptores inactivos o emails muy antiguos de tu lista. En este caso, cuando los correos electrónicos son muy antiguos o cuando hace mucho tiempo que no tienen ninguna interacción con tus newsletters, lo más probable es que haya cuentas de correo que se hayan convertido a Spam Traps.

- Procura limpiar tu lista con frecuencia, especialmente quitando las direcciones inactivas desde hace mucho tiempo, para evitar ser cazado por un Spam Trap

La única manera eficaz de evitar que tus comunicados y newsletters caigan en manos de un Spam Trap es cuidar con mucho cariño tu lista de contactos, siempre manteniendola actualizarla, quitando los contactos inactivos y los que se tornaron opt-out, adquirir nuevas direcciones correctamente a través de opt-in o doble opt-in. No te olvides también de seguir las buenas prácticas para el envío de email marketing, definido en CAPEM. Con un tratamiento saludable de tu base de contactos dificilmente tendrás, en la lista de contactos, un Spam Trap!

tomado de: https://www.emailmanager.com

Así reaprovecha el Ministerio TIC los computadores obsoletos

- Detalles

- Visitas: 5824

En esta época de tecnología avanzada en la que semana a semana somos testigos de la permanente innovación y tratamos de adquirir los más modernos equipos para estar a la altura de los adelantos, quizás no hayamos pensado por algunos segundos en el paradero final de los equipos que vamos dejando a un lado.

En el país hay una entidad encargada del asunto. Se trata del Centro Nacional de Aprovechamiento de Residuos Electrónicos –Cenare–, ubicado en la zona industrial de Montevideo, en la capital del país. Este fue creado en 2007 por Computadores para Educar, asociación conformada por el Ministerio de las Tecnologías y las Comunicaciones (MinTIC), el Ministerio de Educación Nacional y el Servicio Nacional de Aprendizaje (Sena).

Esa dependencia es la encargada de recibir los equipos que cumplieron su ciclo vital útil, en un proceso de retoma que incluye a todas las instituciones que se beneficiaron con sus terminales.

Hay que recordar que Computadores para Educar entrega equipos portátiles y tabletas a las instituciones educativas, bibliotecas y casas de la cultura públicas del país, junto con la correspondiente capacitación de docentes, estudiantes y padres de familia, con el propósito de contribuir en el mejoramiento de la calidad de la educación en Colombia, generar cierre de brechas digitales, regionales y promover la movilidad social.

“Los computadores se convierten, luego de cumplir su ciclo de vida útil, en residuos electrónicos. Al no existir opciones de efectuar una gestión ambientalmente adecuada, se creó el Cenare. Allí se llevan a cabo procesos de recepción de computadores que ya cumplieron su ciclo, procedentes de las instituciones educativas del país que en su momento fueron beneficiadas con dichos equipos (4 o 5 años atrás)”, explicó Fernando Bedoya, director ejecutivo de Computadores para Educar, entidad que acaba de celebrar sus 15 años.

El directivo describió el paso a paso de todo el proceso: “Cuando llegan los equipos se hace una selección específica, se desarman y se hace la separación en corrientes limpias (aluminio, cobre, metal ferroso, plástico limpio), residuos electrónicos (tarjetas de circuito impreso, discos duros, fuentes de poder), y residuos peligrosos –Respel– (vidrio activado, baterías y pilas, tintas, polvos). Los materiales o corrientes limpias y los residuos electrónicos son valorizados para su reingreso a procesos productivos y para su aprovechamiento, mientras que los peligrosos son enviados a tratamiento y disposición final adecuados en celdas de seguridad”.

Allí, Computadores para Educar cierra el ciclo de sus acciones, de manera responsable con el ambiente, y evita las emisiones de gases de efecto invernadero, por eficiencia energética y aprovechamiento de materiales. Dicha gestión de residuos electrónicos, según los resultados del estudio de impacto del Centro Nacional de Consultoría 2014, ha evitado la emisión de 14.004 toneladas de CO2 (dióxido de carbono).

Las cifras oficiales

De 2007 a octubre de 2014, el Cenare ha retomado 203.902 equipos, unas 4.180 toneladas, los cuales ha desarmado y separado sus partes en componentes reutilizables: cerca de 3.810 toneladas (cobre, vidrio, plástico, cartón, etc.), así como peligrosos, que han sido unas 1.430 toneladas, que se envían a celdas de seguridad.

También ha recogido 70.390 equipos, unas 1.438 toneladas, de los que han sido comprados y entregados a instituciones educativas por el MinTIC, los cuales quedaron obsoletos.

Provecho al máximo

Esta gestión ha permitido vender y valorizar 2.079 toneladas de residuos electrónicos, los cuales se convirtieron en materiales para otras industrias de diferentes sectores. Un total de 15 empresas adquirieron estos residuos a través de subastas públicas y los transformaron en estibas y postes plásticos. Los metales ferrosos como el cobre y el aluminio los enviaron a siderúrgicas para fundición y las tarjetas electrónicas para extracción de metales preciosos como el oro y la plata.

Cómo elegir el nombre adecuado para mi negocio

- Detalles

- Visitas: 6010

Una vez ya se ha superado el proceso de pensar en una idea de negocio, comprender la inversión que puede llegar a requerir, hacer una proyección y establecer una contabilidad; se llega a una de las partes más complicadas: pensar en un nombre que esté de acuerdo con la actividad del negocio, que genere recordación y que, a la vez, sea llamativo para los potenciales clientes.

Y no es algo que pueda suceder en un solo día. Incluso, seguramente hasta soñará con ello, estará buscando distintas combinaciones y palabras, al punto que empiece a sentirse seguro con unas letras para que al siguiente día ya no le parezcan nada atractivas. Y es que nadie dijo que sería fácil.

Ley de Delitos Informáticos en Colombia

- Detalles

- Visitas: 14652

La Ley 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los datos con penas de prisión de hasta 120 meses y multas de hasta 1500 salarios mínimos legales mensuales vigentes.

El 5 de enero de 2009, el Congreso de la República de Colombia promulgó la Ley 1273 “Por medio del cual se modifica el Código Penal, se crea un nuevo bien jurídico tutelado – denominado “De la Protección de la información y de los datos”- y se preservan integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otras disposiciones”.

Dicha ley tipificó como delitos una serie de conductas relacionadas con el manejo de datos personales, por lo que es de gran importancia que las empresas se blinden jurídicamente para evita incurrir en alguno de estos tipos penales.